Come segnalato dal CERT-PA, nell’ultima settimana c’è stato un forte aumento del nuovo ramsonware Locky.

Cos’è Locky?

Locky è un ransomware distribuito tramite un file doc dannoso allegato ad un messaggio e-mail spam. Questo documento contiene un testo disallineato che sembra essere una macro. Una volta che l’utente abilita l’impostazione macro nel programma Word, un file eseguibile (il ransomware) viene scaricato. Quello che segue è la crittografia dei vari file. Degno di nota che Locky cambia tutti i nomi dei file con un nome a 16 cifre con estensione .locky (.zepto), di conseguenza, diventa quasi impossibile identificare i file. Tutti loro sono criptati utilizzando gli algoritmi RSA-2048 e AES-1024, in tal modo, una chiave privata (che è memorizzata in server remoti controllati da criminali informatici) è necessaria per la decrittazione. Al fine di decifrare i propri file, la vittima deve pagare un riscatto.

Locky è un ransomware distribuito tramite un file doc dannoso allegato ad un messaggio e-mail spam. Questo documento contiene un testo disallineato che sembra essere una macro. Una volta che l’utente abilita l’impostazione macro nel programma Word, un file eseguibile (il ransomware) viene scaricato. Quello che segue è la crittografia dei vari file. Degno di nota che Locky cambia tutti i nomi dei file con un nome a 16 cifre con estensione .locky (.zepto), di conseguenza, diventa quasi impossibile identificare i file. Tutti loro sono criptati utilizzando gli algoritmi RSA-2048 e AES-1024, in tal modo, una chiave privata (che è memorizzata in server remoti controllati da criminali informatici) è necessaria per la decrittazione. Al fine di decifrare i propri file, la vittima deve pagare un riscatto.

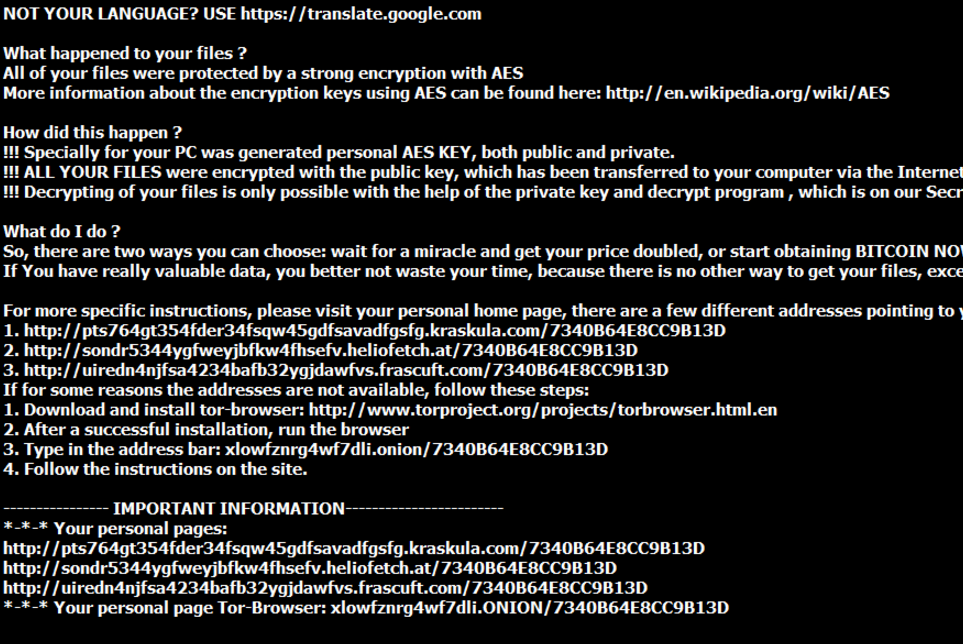

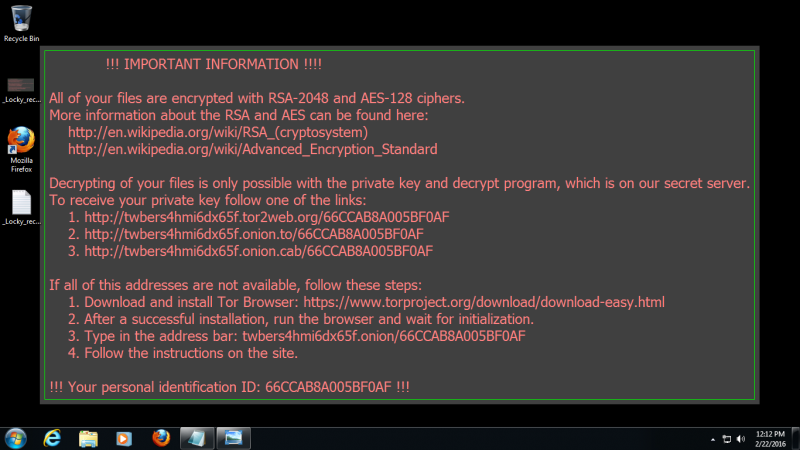

Di seguito vediamo il file .txt che salva Locky nel computer della vittima.

!!! IMPORTANT INFORMATION !!!!

All of your files are encrypted with RSA-2048 and AES-128 ciphers.

More information about the RSA and AES can be found here:

hxxps://en.wikipedia.org/wiki/RSA_(cryptosystem)

hxxps://en.wikipedia.org/wiki/Advanced_Encryption_Standard

Decrypting of your files is only possible with the private key and decrypt program, which is on our secret server.

To receive your private key follow one of the links:

1. hxxp://6dtxxxxm4crv6rr6.tor2web.org/07Bxxx75DC646805

2. hxxp://6dtxxxxgqam4crv6rr6.onion.to/07Bxxx75DC646805

3. hxxp://6dtxxxxgqam4crv6rr6.onion.cab/07Bxxx75DC646805

4. hxxp://6dtxxxxgqam4crv6rr6.onion.link/07Bxxx75DC646805

If all of this addresses are not available, follow these steps:

1. Download and install Tor Browser: hxxps://www.torproject.org/download/download-easy.html

2. After a successful installation, run the browser and wait for initialization.

3. Type in the address bar: 6dtxxxxm4crv6rr6.onion/07Bxxx75DC646805

4. Follow the instructions on the site.

!!! Your personal identification ID: 07Bxxx75DC646805 !!!

Locky ransomware prende di mira i seguenti file:

.mid, .wma, .flv, .mkv, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .qcow2, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .tar.bz2, .tbk, .bak, .tar, .tgz, .rar, .zip, .djv, .djvu, .svg, .bmp, .png, .gif, .raw, .cgm, .jpeg, .jpg, .tif, .tiff, .NEF, .psd, .cmd, .bat, .class, .jar, .java, .asp, .brd, .sch, .dch, .dip, .vbs, .asm, .pas, .cpp, .php, .ldf, .mdf, .ibd, .MYI, .MYD, .frm, .odb, .dbf, .mdb, .sql, .SQLITEDB, .SQLITE3, .asc, .lay6, .lay, .ms11 (Security copy), .sldm, .sldx, .ppsm, .ppsx, .ppam, .docb, .mml, .sxm, .otg, .odg, .uop, .potx, .potm, .pptx, .pptm, .std, .sxd, .pot, .pps, .sti, .sxi, .otp, .odp, .wks, .xltx, .xltm, .xlsx, .xlsm, .xlsb, .slk, .xlw, .xlt, .xlm, .xlc, .dif, .stc, .sxc, .ots, .ods, .hwp, .dotm, .dotx, .docm, .docx, .DOT, .max, .xml, .txt, .CSV, .uot, .RTF, .pdf, .XLS, .PPT, .stw, .sxw, .ott, .odt, .DOC, .pem, .csr, .crt, .key, wallet.dat

Leave A Comment